Cybersecurity wird in der Medizintechnik nicht mehr als Option gesehen. Sie ist Pflicht. Spätestens mit der IEC 81001-5-1 und den Anforderungen der MDR müssen Hersteller von Medizingeräten und Health Software gezielt Sicherheitsrisiken identifizieren, bewerten und beherrschen. Ein bewährter und empfohlener Ansatz der IEC 81001-5-1 dafür: Threat Modeling mit STRIDE.

Was ist STRIDE?

STRIDE ist ein Bedrohungsmodell von Microsoft für die Cybersecurity und in unserem spezifischen Fall ein Bedrohungsmodell für medizinische Software und Geräte. Es werden sechs typische Angriffsarten kategorisiert:

Stride-Kategorie | Bedrohungstyp | Einfach erklärt | Beispiel |

|---|---|---|---|

S | Spoofing | Identitätsvortäuschung | Ein Angreifer gibt sich als Arzt aus. |

T | Tampering | Manipulation von Daten oder Code | Dosierungsdaten eines Infusionsgeräts werden verändert. |

R | Repudiation | Abstreitbarkeit von Aktionen | Ein Nutzer löscht Daten, und niemand kann es nachweisen. |

I | Information Disclosure | Vertrauliche Daten gelangen an Unbefugte | Ein Angreifer liest Netzwerkverkehr mit. |

D | Denial of Service | System wird überlastet oder blockiert | Vitaldaten können nicht mehr übertragen werden. |

E | Elevation of Privilege | Rechteausweitung durch Schwachstellen | Ein normaler Nutzer wird durch Exploit zum Admin. |

Weitere Informationen direkt bei Microsoft: Threat Modeling mit STRIDE

Wie funktioniert die Risikoanalyse mit STRIDE in der Medizintechnik?

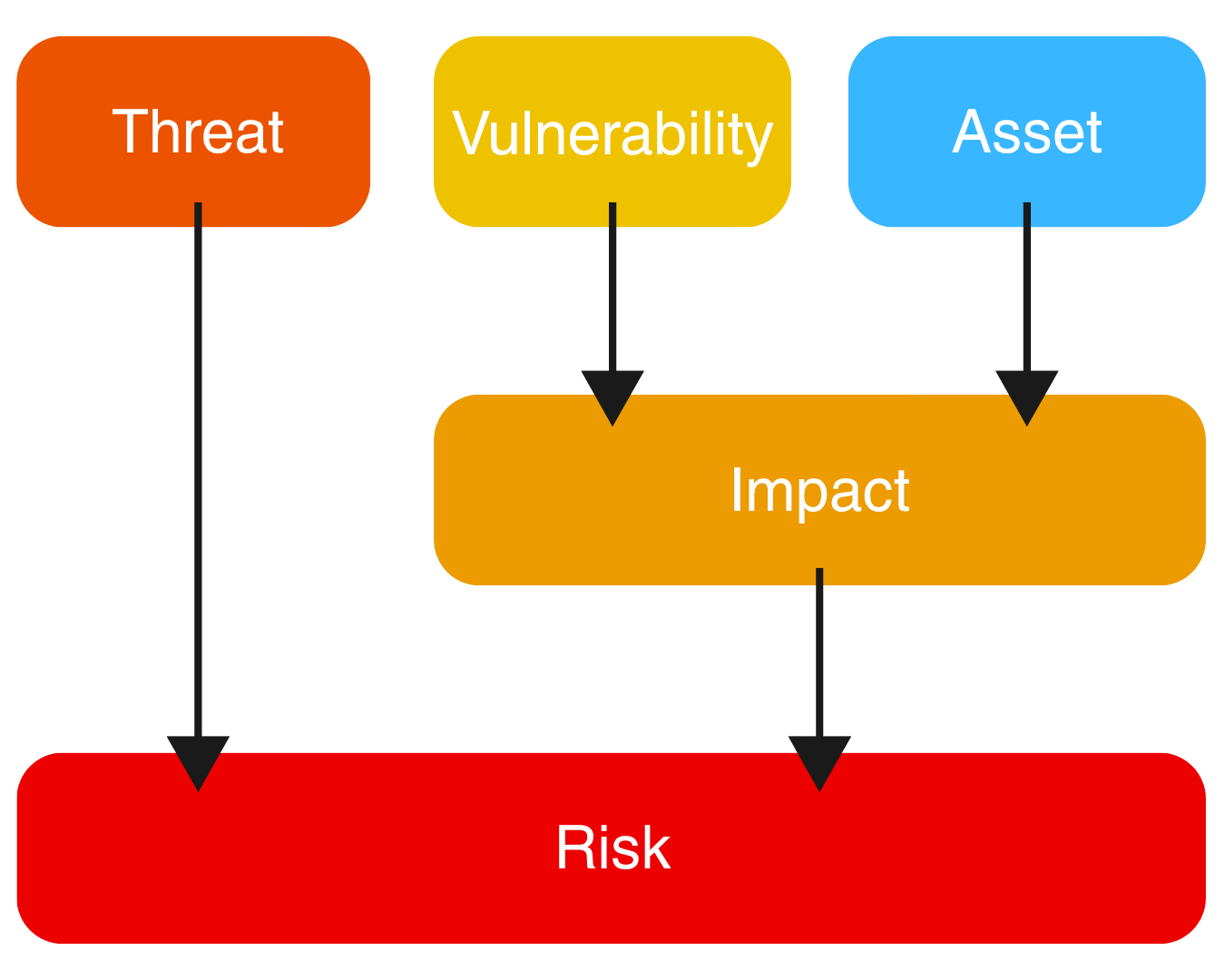

Um zu verstehen, wo STRIDE im Risikoanalyseprozess wirkt, hilft dieses einfache Modell:

Ein Threat in diesem Modell ist eine potenzielle Angriffsmethode, wie z. B. Spoofing, Tampering oder Denial of Service, wie sie im STRIDE-Modell beschrieben sind. Eine Vulnerability ist die Schwachstelle im System, die ausgenutzt werden kann, z. B. eine ungesicherte Schnittstelle. Das Asset ist das Ziel des Angriffs, etwa vertrauliche Patientendaten oder die Geräteverfügbarkeit. Die Vulnerability und das Asset bilden zusammen einen Impact, also eine konkrete Auswirkung, z. B. Datenverlust oder Funktionsausfall. Zusammen mit dem Threat ergibt sich letztendlich daraus das Risk (das zu bewertende Risiko).

Der richtige Einstieg beginnt mit dem Systemkontext und der Architektur. Daraus leiten Sie ein Datenflussdiagramm (DFD) ab:

- Welche Komponenten gibt es (App, Server, Sensor)?

- Welche Datenflüsse bestehen zwischen diesen Teilen?

- Welche Schnittstellen und Vertrauensgrenzen existieren?

Dann wenden Sie STRIDE systematisch auf jedes Element an: jeden Datenfluss, jede Komponente, jeden Speicherort.

Beispiel: Haben Sie eine Benutzerschnittstelle? Dann prüfen Sie:

- Spoofing: Ist die Anmeldung geschützt?

- Tampering: Sind Eingaben validiert?

- Repudiation: Gibt es ein Audit-Log?

- usw.

So decken Sie methodisch alle relevanten Bedrohungsszenarien ab.

Auswertung der STRIDE-Analyse: Wie Bedrohungen bewertet und mitigiert werden

Die identifizierten Bedrohungen werden bewertet, ähnlich wie in der ISO 14971:

- Wie wahrscheinlich ist die Ausnutzung?

- Welche Auswirkung hat sie (Vertraulichkeit, Verfügbarkeit, Integrität)?

Eine bewährte Methode zur Bewertung ist der CVSS Score (Common Vulnerability Scoring System). Er bietet ein standardisiertes Punktesystem (0–10), um die Kritikalität einer Schwachstelle objektiv zu bewerten. Dabei fließen u. a. Angriffsweg, Komplexität, erforderliche Rechte und potenzieller Schaden in die Bewertung ein.

Aus den Ergebnissen leiten Sie Security-Anforderungen ab:

- „Verbindungen müssen TLS-verschlüsselt sein.“

- „Nutzeraktionen werden in einem Audit-Log protokolliert.“

- „Fehlversuche führen zur Account-Sperrung.“

Diese Anforderungen fließen in Ihr Sicherheitskonzept und Ihre Softwareanforderungen ein.

Wie passt STRIDE zur IEC 81001-5-1?

Die Norm fordert explizit die Identifikation und Bewertung von Cybersecurity-Bedrohungen. STRIDE liefert dafür ein bewährtes, nachvollziehbares Raster und ist auch mit AAMI TIR57 kompatibel.

STRIDE hilft Ihnen, die geforderte Risikobewertung der Cybersecurity der IEC 81001-5-1 praktisch umzusetzen.

Zusammenfassung: STRIDE für sichere medizinische Softwareentwicklung nutzen

STRIDE ist weit mehr als ein theoretisches Bedrohungsmodell – es ist ein praxisbewährtes Werkzeug, das hilft, Cybersecurity-Risiken frühzeitig zu erkennen, gezielt zu bewerten und wirksam zu mitigieren. Gerade in der Entwicklung von medizinischer Software und vernetzten Medizingeräten ist ein strukturierter Ansatz zur Bedrohungsanalyse unverzichtbar – insbesondere im Kontext der IEC 81001-5-1 und der MDR.

Durch die Anwendung von STRIDE lassen sich typische Angriffsszenarien wie Spoofing, Tampering oder Denial of Service systematisch aufdecken und dokumentieren. In Kombination mit etablierten Methoden wie CVSS und der Ableitung konkreter Sicherheitsanforderungen wird STRIDE zu einem zentralen Bestandteil eines normgerechten Cybersecurity-Konzepts.

Wer als Hersteller medizinischer Software die Anforderungen an Informationssicherheit erfüllen will, kommt an STRIDE nicht vorbei. Es bietet eine nachvollziehbare, skalierbare und praxisorientierte Methode, um Cybersecurity in den gesamten Entwicklungsprozess zu integrieren – von der Architektur über das Design bis hin zur Implementierung.